これまで4回にわたって、プライベート認証局(Certificate Authority, CA)の構築と、プライベートCAを用いた証明書の管理について説明してきました(まえがき、CA構築、証明書発行、証明書失効)。まえがきで述べたように、プライベート証明書を使う主目的は、VPNサーバ―VPNクライアント間での相互認証のためです。

VPN (Vertual Private Network, 仮想私設網)はもともと、企業の拠点間を経済的かつ安全にネットワーク接続するためのビジネス向けの技術でした。

安全性をきわめて重視する場合は、拠点間に専用線を敷設するのが一番です。この場合、拠点間のネットワークには拠点以外の第三者から接続することができないため、最大の安全性が得られます。しかし、専用である分コストも高くなります。

これに対して、専用線よりはるかに安価である(が安全とはいえない)インターネットを使うことでコストを下げつつ、拠点間の通信を暗号化することで安全性を確保しようというのがインターネットVPNです。インターネットVPNの場合、各拠点にはデータの暗号化を行なうVPNサーバが設置され、拠点間の通信はVPNサーバ間のみ許可する、すなわち拠点間のすべての通信はVPNサーバを介するようにします。また、VPNサーバ間の暗号化された通信路を「トンネル」といいます。

「安全とはいえないインターネット」という言葉が出てきました。われわれの最も身近にある「安全でないネットワーク」って何でしょうか? 公共施設やカフェなどに設置されている公衆無線LAN、特に暗号化されていない公衆無線LANです。(自宅の無線LANは暗号化していますよね!?)

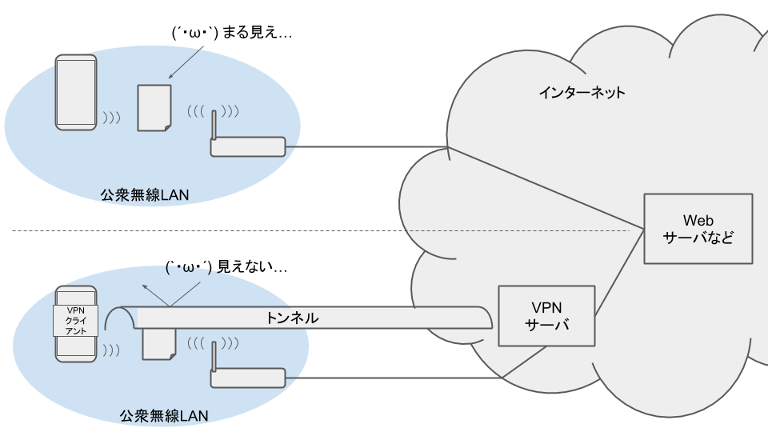

公衆無線LAN、便利なのでパケットのギガ節約のために利用されているかたも多いのではないかと思います。しかし、暗号化されていない無線LANで通信を行なうのは大声で話すのと同様、まったくプライバシーがありません。通信内容はまわりにまる見えです。(下図点線上)

では、VPNで「トンネル」を確立して安全を保護しましょう(上図点線下)。当然ながらトンネルには2つの口があります。いっぽうの口は、みなさんのPCやスマートフォンなどの機器にインストールしたVPNクライアントです。もういっぽうの口として必要なのがVPNサーバです。じつは、一般向けに月額数百円程度でVPNサービスを提供している事業者があるので、てっとり早く安全性を確保したい場合はそちらを使うのがよいかもしれません。

また、なんと、無料でVPNサーバサービスを提供してくれている、VPN Gateという筑波大学の学術実験プロジェクトもあります。しかし、有料のサービス事業者ならともかく、見ず知らずのボランティアが無料で提供しているVPNサーバでは、そのサーバの提供者がやっぱりデータを盗み見しているんじゃないか、という不安がなきにしもあらずです。

不安な場合は自前でVPNサーバを構築しましょう。

次回以降の記事で、FreeBSD上にOpenVPNを用いてVPNサーバを構築する手順について紹介します。

参考文献

- VPN Gate 学術実験サービス, http://www.vpngate.net/

- OpenVPN, https://openvpn.net/